Golpistas usam e-mails falsos de violação de dados do Ledger para roubar criptografia

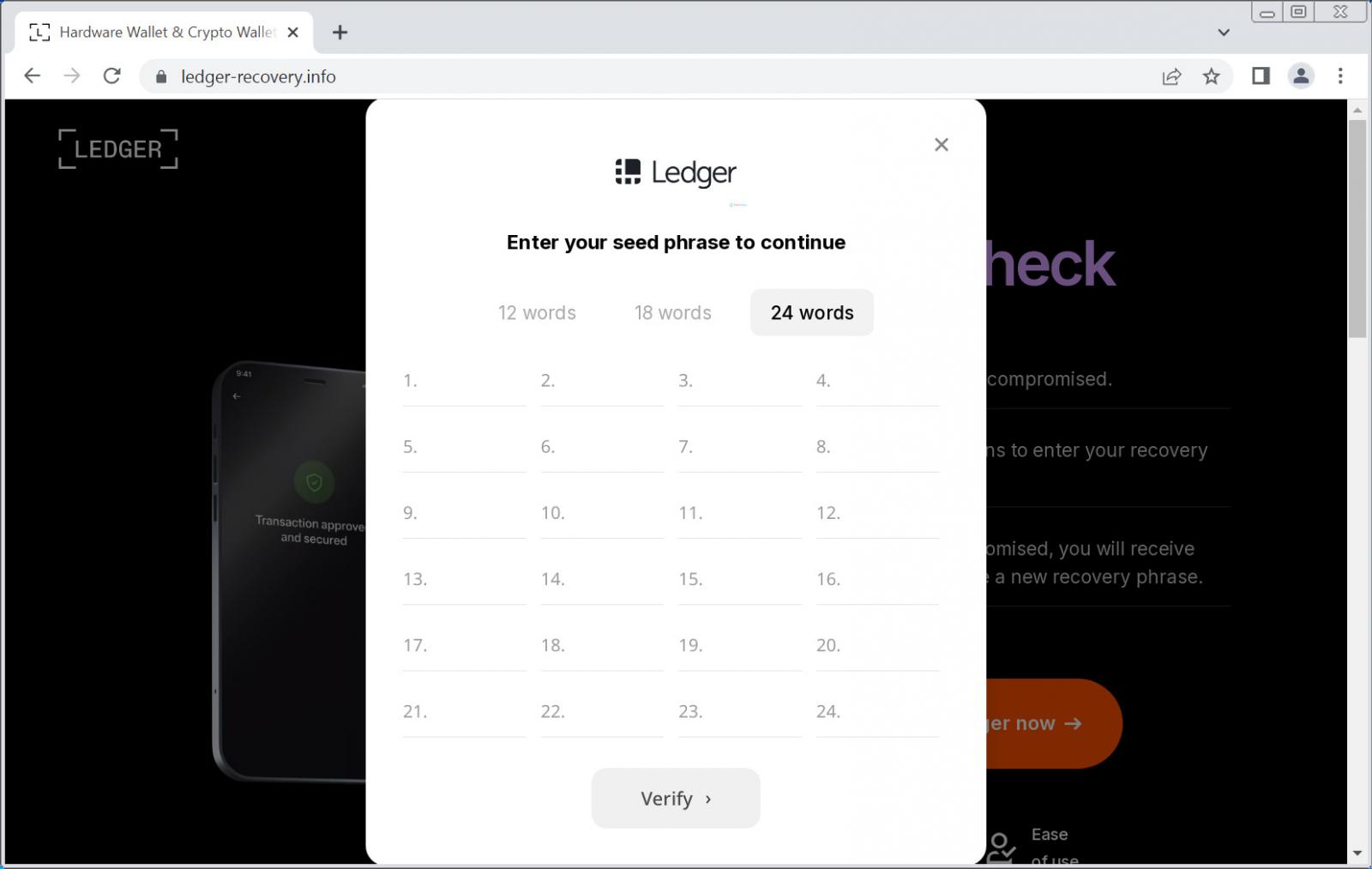

O golpe supostamente começou em 15 de dezembro de 2024 e usa a infraestrutura da Amazon AWS para parecer legítimo. Essas tentativas de phishing são projetadas para roubar frases de recuperação de 24 palavras dos usuários, o que daria aos invasores acesso completo aos fundos de criptomoeda das vítimas. A campanha parece ser particularmente eficaz porque explora preocupações reais decorrentes da violação de dados anterior da Ledger em 2020, um episódio em que as informações do cliente foram realmente expostas. Os e-mails fraudulentos seguem um padrão cuidadoso projetado para parecerem oficiais. Eles chegam com o assunto “Alerta de segurança: violação de dados pode expor sua frase de recuperação” e parecem vir de “Ledger support@ledger.com”. No entanto, os investigadores descobriram que os golpistas estão, na verdade, usando a plataforma de email marketing SendGrid para distribuir essas mensagens. Quando os usuários clicam no botão “Verificar minha frase de recuperação” nesses e-mails, eles são redirecionados por vários estágios. O primeiro redirecionamento leva a um site da Amazon AWS em um URL suspeito: product-ledg.s3.us-west-1.amazonaws.com. A partir daí, os usuários são direcionados para um site de phishing. O site de phishing mostra capacidades técnicas claras. Inclui um sistema de verificação que compara cada palavra inserida com as 2.048 palavras válidas usadas em frases de recuperação de criptomoeda. Esta validação em tempo real faz com que o site pareça mais legítimo para as vítimas. Os invasores também adicionaram outro elemento enganoso: o site sempre afirma que a frase inserida é inválida para encorajar múltiplas tentativas e provavelmente para verificar se receberam as palavras de recuperação corretas. Versões adicionais desse golpe também foram dent . Alguns e-mails afirmam ser notificações de atualização de firmware, mas compartilham o mesmo objetivo de roubar frases de recuperação dos usuários para obter acesso às suas carteiras de criptomoedas. Cada palavra inserida é transmitida imediatamente aos servidores dos invasores. Campanha de criptophishing parece oficial