Los estafadores utilizan correos electrónicos falsos sobre violación de datos de Ledger para robar criptomonedas

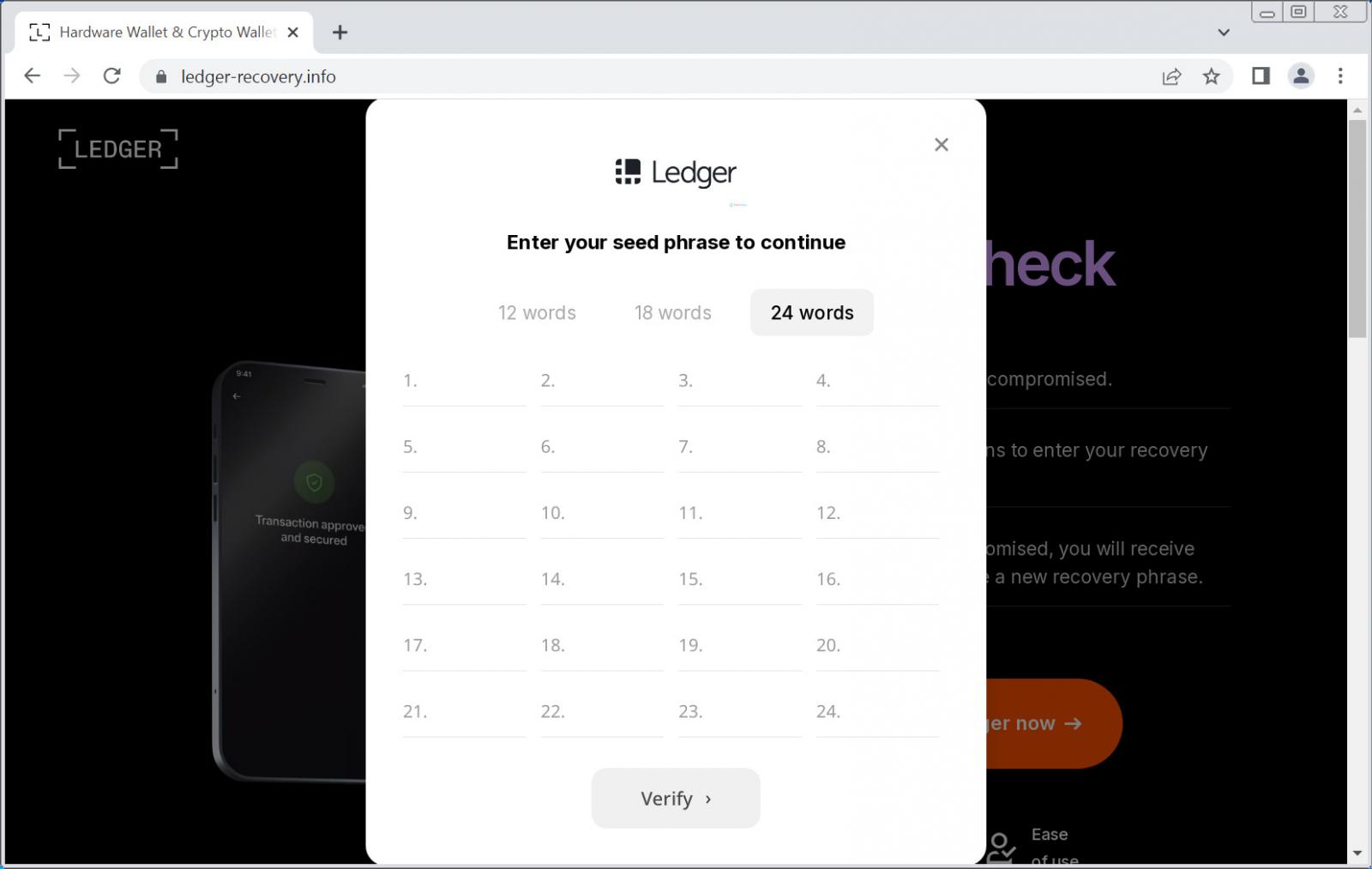

Según se informa, la estafa comenzó el 15 de diciembre de 2024 y utiliza la infraestructura de Amazon AWS para parecer legítima. Estos intentos de phishing están diseñados para robar frases de recuperación de 24 palabras de los usuarios, lo que daría a los atacantes acceso completo a los fondos en criptomonedas de las víctimas. La campaña parece ser particularmente efectiva porque explota preocupaciones reales derivadas de la violación de datos anterior de Ledger en 2020, un episodio en el que la información del cliente quedó realmente expuesta. Los correos electrónicos fraudulentos siguen un patrón cuidadoso diseñado para parecer oficiales. Llegan con el asunto "Alerta de seguridad: la violación de datos puede exponer su frase de recuperación" y parecen provenir de "Ledger support@ledger.com". Sin embargo, los investigadores descubrieron que los estafadores en realidad utilizan la plataforma de marketing por correo electrónico SendGrid para distribuir estos mensajes. Cuando los usuarios hacen clic en el botón "Verificar mi frase de recuperación" en estos correos electrónicos, son redirigidos a través de múltiples etapas. La primera redirección conduce a un sitio web de Amazon AWS en una URL sospechosa: product-ledg.s3.us-west-1.amazonaws.com. Desde allí, los usuarios son enviados a un sitio de phishing. El sitio web de phishing muestra capacidades técnicas claras. Incluye un sistema de verificación que compara cada palabra ingresada con las 2048 palabras válidas utilizadas en las frases de recuperación de criptomonedas. Esta validación en tiempo real hace que el sitio parezca más legítimo para las víctimas. Los atacantes también agregaron otro elemento engañoso: el sitio siempre afirma que la frase ingresada no es válida para alentar múltiples intentos y probablemente para verificar que recibieron las palabras de recuperación correctas. También se han dent versiones adicionales de esta estafa. Algunos correos electrónicos afirman ser notificaciones de actualización de firmware, pero comparten el mismo objetivo de robar las frases de recuperación de los usuarios para obtener acceso a sus billeteras de criptomonedas. Cada palabra ingresada se transmite inmediatamente a los servidores de los atacantes. La campaña de cripto phishing parece oficial